DNS که مخفف Domain Name System است نسخه اینترنتی Yellow Pages است. در زمان های گذشته، زمانی که نیاز به یافتن آدرس شغلی داشتید، آن را در صفحات زرد جستجو می کردید. DNS دقیقاً مانند این است، با این تفاوت که در واقع مجبور نیستید چیزی را جستجو کنید. رایانه متصل به اینترنت شما این کار را برای شما انجام می دهد. کامپیوتر شما می داند که چگونه Google یا zhaket.com را پیدا کند. در ادامه کامل تر می گوییم DNS چیست و چگونه کار می کند.

برای برقراری ارتباط دو کامپیوتر در یک شبکه IP، پروتکل حکم می کند که آن ها به آدرس IP نیاز دارند. به یک آدرس IP مانند آدرس خیابان فکر کنید، برای اینکه یک کامپیوتر “مکان دیگری” را پیدا کند، آن ها باید شماره رایانه دیگر را بدانند. از آنجا که بیشتر انسان ها در به خاطر سپردن نام ها نسبت به اعداد بهتر هستند، آن ها به برنامه ای برای رایانه ها برای ترجمه نام به آدرس IP نیاز داشتند.

برنامه ای برای ترجمه نام به اعداد و بالعکس، “DNS” ، یا Domain Name System نامیده می شود، و کامپیوترهایی که دی ان اس را اجرا می کنند، “DNS servers” یا سرور های DNS نامیده می شوند. بدون DNS ، باید آدرس IP سروری را که می خواهیم به آن متصل شویم به خاطر بسپاریم.

اینترنت یک شبکه عظیم کامپیوتری است. به هر دستگاه متصل به اینترنت یک آدرس IP منحصر به فرد اختصاص داده می شود که به رایانه های دیگر کمک می کند آن را شناسایی کنند.

این آدرس IP رشته ای از اعداد با نقطه است مانند شکل روبرو : 192.124.249.166

حالا تصور کنید که برای بازدید از وب سایت های مورد علاقه خود مجبور بودید چنین رشته های طولانی اعداد را به خاطر بسپارید. به خاطر سپردن آنها سخت است نام دامنه ها برای حل این مشکل با استفاده از حروف الفبا اختراع شد و به کاربران اجازه داد تا نام ها را که به راحتی به خاطر بسپارند و برای وب سایت های خود انتخاب کنند.

DNS یا Domain Name System اساساً نام دامنه را به آدرسهای IP ترجمه میکند یک نام دامنه و آدرس IP منطبق با آن “رکورد DNS” نامیده می شود.

فرصت هایی را برای سوء استفاده از DNS وجود دارد مانند ربودن DNS که حملاتی را در مسیر ایجاد می کنند. این حملات میتوانند ترافیک ورودی یک وبسایت را به یک نسخه جعلی از سایت هدایت کنند، اطلاعات حساس کاربر را جمعآوری کنند. یکی از شناخته شده ترین راه های محافظت در برابر تهدیدات DNS، اتخاذ پروتکل DNSSEC است.

مانند بسیاری از پروتکل های اینترنتی، سیستم DNS با در نظر گرفتن امنیت طراحی نشده است و دارای چندین محدودیت طراحی است. این محدودیتها، همراه با پیشرفتهای فناوری، ربودن DNS برای اهداف مخرب، مانند ارسال کاربر به یک وبسایت جعلی که میتواند بدافزار را توزیع کند یا اطلاعات شخصی را جمعآوری کند، برای مهاجمان آسان کرده است.

DNS Security Extensions (DNSSEC) یک پروتکل امنیتی است که برای کاهش این مشکل ایجاد شده است. DNSSEC با امضای دیجیتالی داده ها در برابر حملات محافظت می کند تا از اعتبار آن اطمینان حاصل شود. به منظور اطمینان از جستجوی ایمن، امضا باید در هر سطحی از فرآیند جستجوی DNS اتفاق بیفتد.

این فرآیند امضا شبیه به امضای یک سند قانونی با خودکار است. آن شخص با یک امضای منحصر به فرد امضا می کند که هیچ کس دیگری نمی تواند ایجاد کند و کارشناس دادگاه می تواند به آن امضا نگاه کند و تأیید کند که سند توسط آن شخص امضا شده است. این امضاهای دیجیتال تضمین می کنند که داده ها دستکاری نشده اند.

DNSSEC یک خط مشی امضای دیجیتال سلسله مراتبی را در تمام لایه های DNS پیاده سازی می کند. برای مثال، در مورد جستجوی «google.com»، یک سرور DNS ریشه کلیدی را برای سرور نام COM. و سرور نام .COM کلیدی را برای سرور نام معتبر google.com امضا میکند.

DNSSEC یک پروتکل امنیتی قدرتمند است، اما متأسفانه در حال حاضر به طور جهانی پذیرفته نشده است. این عدم پذیرش همراه با سایر آسیبپذیریهای بالقوه، علاوه بر این واقعیت که DNS بخشی جدایی ناپذیر از اکثر درخواستهای اینترنتی است، DNS را به هدف اصلی برای حملات مخرب تبدیل میکند. مهاجمان چندین راه برای هدف قرار دادن و سوء استفاده از سرورهای DNS پیدا کرده اند. در اینجا برخی از رایج ترین آنها آورده شده است:

جعل DNS: این حمله ای است که در آن داده های جعلی DNS به حافظه نهان DNS وارد می شود، و در نتیجه آدرس IP نادرستی را برای یک دامنه برمی گرداند. به جای رفتن به وبسایت صحیح، میتوان ترافیک را به یک ماشین مخرب یا هر جای دیگری که مهاجم بخواهد هدایت کرد. اغلب این یک کپی از سایت اصلی است که برای اهداف مخرب مانند توزیع بدافزار یا جمع آوری اطلاعات ورود استفاده می شود.

تونل سازی DNS: این حمله از پروتکل های دیگری برای تونل زدن از طریق ریکوئست و رسپانس DNS استفاده می کند. مهاجمان می توانند از SSH، TCP یا HTTP برای ارسال بدافزار یا اطلاعات دزدیده شده به کوئری های DNS استفاده کنند که توسط اکثر فایروال ها شناسایی نشده است.

ربودن DNS: در ربودن DNS، مهاجم پریکوئست و رسپانس را به سرور نام دامنه دیگری هدایت می کند. این را می توان با بدافزار یا با تغییر غیرمجاز سرور DNS انجام داد. اگرچه نتیجه شبیه به جعل DNS است، اما این یک حمله اساسا متفاوت است زیرا رکورد DNS وب سایت در سرور نام را هدف قرار می دهد، نه حافظه پنهان یک حل کننده.

حمله CPE مبتنی بر باتنت: این حملات با استفاده از دستگاههای CPE انجام میشوند (تجهیزات پیش فرض مشتری؛ این سختافزاری است که توسط ارائهدهندگان خدمات برای استفاده مشتریانشان مانند مودم، روتر، جعبه کابل و غیره ارائه میشود). مهاجمان CPE ها را به خطر می اندازند و دستگاه ها بخشی از یک بات نت می شوند که برای انجام حملات تصادفی زیر دامنه علیه یک سایت یا دامنه استفاده می شود.

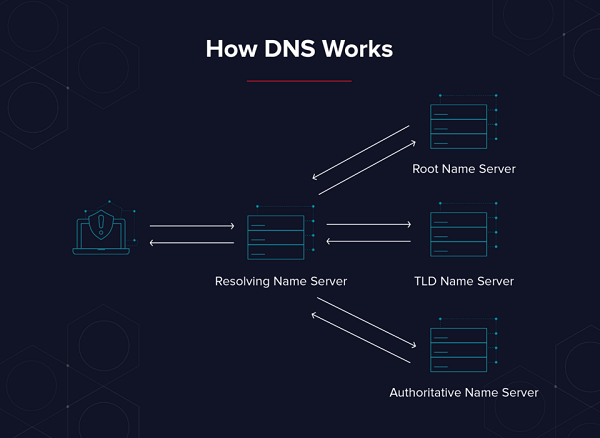

دو نوع سرویس DNS مشخص در اینترنت وجود دارد. هر یک از این سرویس ها بسته به عملکردشان، درخواست های DNS را به طور متفاوتی اداره می کنند.

به طور معمول، زمانی که کاربر از یک منطقه خاص از جهان از وب سایت شما بازدید می کند، سوابق DNS وب سایت شما توسط نزدیک ترین سرورهای نام که توسط ISP های محلی مدیریت می شوند، ذخیره می شوند.

این به سایر کاربران آن منطقه کمک می کند تا به سرعت به وب سایت شما دسترسی پیدا کنند.

با این حال، حل و فصل درخواست های DNS هنوز زمان می برد. این معمولاً در میلی ثانیه است و برای مشاغل کوچکتر و وبلاگ ها چندان مهم نیست.

به همین دلیل است که اکثر وب سایت ها فقط از سرورهای DNS ارائه شده توسط شرکت میزبان یا ثبت کننده نام دامنه خود استفاده می کنند.

همچنین میتوانید از ارائهدهندگان خدمات DNS رایگان مانند Cloudflare استفاده کنید که DNS رایگان سریعتری را با حفاظت محدود فایروال ارائه میدهد.

کسبوکارهای بزرگتر معمولاً یک DNS پولی را انتخاب میکنند تا ویژگیهایی مانند 100% آپتایم، تغییر مسیر ترافیک جغرافیایی، DNS ثانویه، افزایش امنیت و موارد دیگر را دریافت کنند.

تا اینجا گفتیم DNS چیست . درواقع DNS ایجاد شده است تا افراد بتوانند از طریق اینترنت به خدمات متصل شوند. برای اینکه یک سرور در اینترنت عمومی قابل دسترسی باشد، به یک رکورد DNS عمومی نیاز دارد و آدرس IP آن باید در اینترنت قابل دسترسی باشد. این بدان معناست که توسط فایروال مسدود نشده است. سرورهای DNS عمومی برای همه قابل دسترسی هستند که می توانند به آن ها متصل شوند و احتیاج به احراز هویت ندارند.

جالب است که همه رکوردهای DNS عمومی نیستند. امروزه سازمان ها علاوه بر اینکه به کارمندان اجازه می دهند از DNS برای یافتن چیزهایی در اینترنت استفاده کنند، از DNS استفاده می کنند تا کارمندان آن ها بتوانند سرورهای داخلی و خصوصی پیدا کنند. وقتی سازمانی می خواهد نام سرور و آدرس IP را خصوصی نگه دارد یا از طریق اینترنت مستقیماً قابل دسترسی نیست، آن ها را در سرورهای DNS عمومی لیست نمی کند. در عوض، سازمان ها آن ها را به صورت خصوصی یا سرورهای داخلی DNS لیست می کنند. سرورهای داخلی DNS نام و آدرس IP را برای سرورهای پرونده داخلی، سرورهای نامه، کنترل کننده های دامنه، سرورهای پایگاه داده، سرورهای برنامه و غیره ذخیره می کنند.

<p style="box-sizing: border-box; --tw-border-spacing-x: 0; --tw-border-spacing-y: 0; --tw-translate-x: 0; --tw-translate-y: 0; --tw-rotate: 0; --tw-skew-x: 0; --tw-skew-y: 0; --tw-scale-x: 1; --tw-scale-y: 1; --tw-scroll-snap-strictness: proximity; --tw-ring-offset-width: 0px; --tw-ring-offset-color: #fff; --tw-ring-color: rgb(59 130 246 / 0.5); --tw-ring-offset-shadow: 0 0 #0000; --tw-ring-shadow: 0 0 #0000; --tw-shadow: 0 0 #0000; --tw-shadow-colored: 0 0 #0000; margin: 0px; letter-spacing: -1.008px; text-align: right;